レガシーシステムのリスクとは?日本企業が直面する影響と対策

レガシーシステムが抱えるリスクは、もはや「古いIT環境の問題」にとどまらず、日本企業の事業継続性や競争力そのものに影響を及ぼす重要な経営課題となっています。

長年にわたり運用されてきた基幹システムには、セキュリティ脅威の高度化による情報漏えいリスクの増大、ベンダーの製品サポート終了に伴う保守不能リスク、さらには特定の担当者に依存した属人化リスクが複雑に絡み合っています。こうした状況下で障害やトラブルが発生した場合、その影響範囲は年々拡大しています。

加えて、技術的負債が長期間にわたり蓄積されることで、保守・運用コストの増大を招き、DX推進や新規ビジネス創出に向けた投資判断の足かせとなるケースも少なくありません。

本記事では、レガシーシステム リスクがなぜ深刻化しているのかを整理し、日本企業が直面しやすい具体的な影響について解説します。

あわせて、レガシーシステム セキュリティリスクや運用課題を放置した場合に想定されるシナリオを示しながら、現実的な選択肢として注目されているレガシーシステム モダナイゼーション戦略を分かりやすく紹介します。

現状のリスクを正しく把握し、将来に向けた適切な意思決定を行うための判断材料として、全体像を俯瞰できる内容です。

目次

- レガシーシステムとは何か?「古いシステム」との違い

- レガシーシステムが抱える主なリスク領域【チェックリスト付き】

- レガシーシステムリスクの評価・可視化の進め方

- まず何から着手すべきか:30〜90日でできる初動ステップ

- レガシーシステムリスクを低減するモダナイゼーションの選択肢

- まとめ

- よくある質問(FAQ)

レガシーシステムとは何か?「古いシステム」との違い

日本企業における「レガシーシステム」の定義

まず、レガシーシステムは単なる旧来システムの同義語ではありません。「技術的に古い」だけでなく、「ビジネスの足かせになっている」状態を指します。すなわち、事業の変化スピードに追従できず、変更コストや運用リスクが過大で、将来の拡張性を阻害しているものです。

日本固有の文脈では次のような例が典型です。

- 汎用機・ホスト(メインフレーム)、オフコンに載る基幹業務

- 過度にカスタマイズされたパッケージ(ERP、販売・生産管理)

- 長年オンプレで運用される勘定系・仕入・在庫・人事給与

- COBOL/4GLで書かれ、仕様書が失伝したバッチ処理群

上記がレガシー化するのは、技術陳腐化(EOL/EOS、脆弱性、非互換)と、ビジネス阻害(機能追加の長納期・高コスト、データ連携不能、属人化)の掛け算で説明できます。経済産業省もDX推進の観点から、既存ITの硬直が競争力低下を招くリスクを指摘しています(経済産業省 DX関連ページ)。

なぜ今、レガシーシステムのリスクが顕在化しているのか

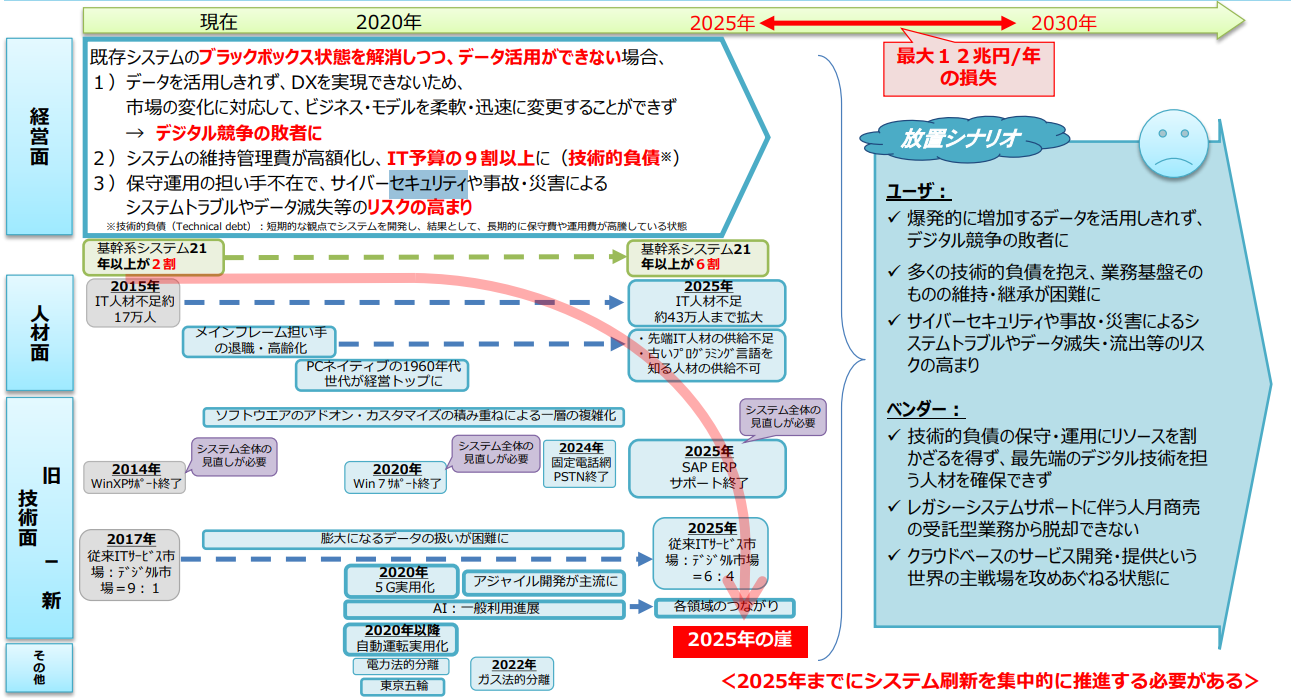

ここ数年で外部環境が同時多発的に変化し、隠れていたリスクが表面化しました。経済産業省のいわゆる「2025年の崖」は、老朽化ITの維持がビジネス変革を阻害する構造問題を強調します(経済産業省 DX関連ページ)。加えて、ベテラン人材の退職、メーカーのEOL/EOS告知、ゼロトラストやクラウド・バイ・デフォルトへの要請(デジタル庁 「クラウド・バイ・デフォルト原則」)、そしてセキュリティ脅威の高度化が重なりました。

レガシーシステムが抱える主なリスク領域【チェックリスト付き】

ここでは、セキュリティからBCP、人材、コスト、DX阻害まで、よくある論点を短く具体化します。自社の状況に当てはめ、抜け漏れをなくすことが目的です。

セキュリティ・脆弱性リスク

サポート切れ製品の継続運用は、最新のEDR/IDSやゼロトラストとの非互換を招き、CVE対応不能領域を生みます。古いTLS/暗号スイートや脆弱な認証は、個人情報漏えいやランサムウェア侵入の入口になりがちです。IPAも脆弱性対策の継続的適用を強調しています(IPA セキュリティセンター)。

2025年までにシステム刷新を集中的に推進する必要がある

出典:

経済産業省(METI)デジタルトランスフォーメーションレポート

〜 ITシステム「2025年の崖」の克服とDXの本格的な展開 (2018年9月7日)

要注意チェック項目

- OS/DBを5年以上アップグレードしていない

- EOL/EOS製品が本番で稼働し、代替案が未決

- パッチ適用の検証環境がない/定例運用がない

- セキュリティ設定変更の権限者が1〜2名に限定

- 古いJava/.NET/フレームワークでCVE未対応のライブラリ依存

- 多要素認証・特権ID管理・ログ監視が未導入

障害・可用性・BCP/DRのリスク

ハードの老朽化や保守部品の供給終了はMTBF悪化を招きます。DRサイト未検証や切替手順の属人化は、RTO/RPO不達を引き起こし、受発注停止、決済遅延、公共・医療の停止など甚大な影響に直結します。

チェック項目- 直近1〜2年でDRテストを未実施

- 単一障害点(SPOF)の機器・回線が存在

- 障害手順書が古い/現場が未把握

- 冗長電源・ネットワーク二重化が未整備

- バッチ遅延がしばしば業務時間に越境

人材・属人化リスク

COBOL/汎用機人材の高齢化と退職、外部保守ベンダーへの依存が深刻化しています。ドキュメント不備や口頭伝承により、ブラックボックス化が進行。担当者不在で停止・変更ができない“バス係数”低下が最大の事業リスクになります。

ダウンタイムコストの簡易計算

論点

チェック項目

- 特定個人しか触れないジョブ/バッチがある

- 設計書やコメントが10年以上更新なし

- 運用手順が紙・Excelに散在、版管理なし

- 代替要員の育成計画/引継ぎ期間が未定義

- 重要作業のダブルチェック・権限分離が未実装

コスト・TCO・機会損失のリスク

保守・ライセンス・ハード維持費が逓増し、改修見積は膨張。新サービスの投入遅れにより売上機会損失が増えます。可視化では「見えるコスト」(保守・ハード・ライセンス)と「見えにくいコスト」(二重入力、手作業、社内調整、待ち時間)を分けて議論します。

日本企業におけるIT予算・IT投資の状況

出典:

経済産業省(METI)デジタルトランスフォーメーションレポート

ITシステム「2025年の崖」の克服とDXの本格的な展開 (2018年9月7日)

- 例:重要業務の停止コスト=平均利益貢献額(円/時間)× 停止時間(時間)+復旧・対応コスト

コンプライアンス・監査・内部統制リスク

J-SOXや個人情報保護、業界基準(金融等)では、アクセス権限の分離、操作ログの保存・検証、変更管理の統制が求められます。統制不備は是正要求や監査指摘からの大型刷新プロジェクトに発展しやすい領域です(NISC ガイドライン参照)。

チェック項目- 誰がいつ何をしたかの操作ログを追えない

- 本番直接作業が常態化、承認・記録が不十分

- ロール/職務分掌の設計が曖昧

- データ保存期間・廃棄ルールが未整備

ビジネス拡張性・DX阻害のリスク

API非対応やリアルタイム連携不可は、モバイル・EC・サブスク・データ分析・AI連携を阻害します。データがサイロ化し、データレイク/分析基盤に持ち込めないと、意思決定のスピードと質が下がります。「新しいことをやるたびに大工事」なら、顧客体験で後れを取ります。

典型事例

- 外部SaaS連携がCSV手運用、反映に数日

- 顧客統合IDがなくパーソナライズ不可

- リアルタイム在庫/需要予測ができず欠品・過剰在庫増

ベンダーロックイン・サプライチェーンのリスク

特定ベンダーやハードへの過度依存は、価格交渉力の低下と代替不可能性を招きます。災害・地政学・供給制約により調達遅延が起きた際、事業継続に影響します。公共・金融調達では入札要件やセキュリティ基準の変化にも脆弱です。

- 仕様・資産が専用プロプライエタリで移行困難

- 保守担当者の限定によりSLAの柔軟性がない

- 二社購買・マルチリージョン戦略が未策定

データ品質・バックアップ・リカバリのリスク

マスタ整合・履歴管理不備は、下流の会計・分析・意思決定を誤らせます。「バックアップはあるが復元できない」は典型的失敗。業務要件に合致したRTO/RPOの設計と、定期的なリストア訓練が必須です。

チェック項目

- 過去1年でのリカバリテスト有無

- バックアップ世代・保管場所(オフサイト/不変化)の把握

- 重要テーブルの整合チェック自動化の有無

- 変更履歴・監査証跡が残っているか

システム刷新・モダナイゼーションそのもののリスク

刷新は万能薬ではありません。Big Bang移行の失敗、スコープ肥大、予算・スケジュール超過、並行稼働の混乱や教育不足などのリスクがあります。だからこそ「何もしないリスク」との比較で、段階的・検証ベースの計画が必要です。

ポイント- 最小実行単位(MVP)で段階移行、ロールバック設計

- 成果の中間可視化(KPI/KSF)で意思決定を継続

- データ移行・検証に十分な時間と自動化を確保

レガシーシステムリスクの評価・可視化の進め方

ここからは、現状のリスクを経営に説明できる形に整える方法を示します。可視化は投資判断と実行の起点です。

影響度×発生可能性で整理するリスクマトリックス

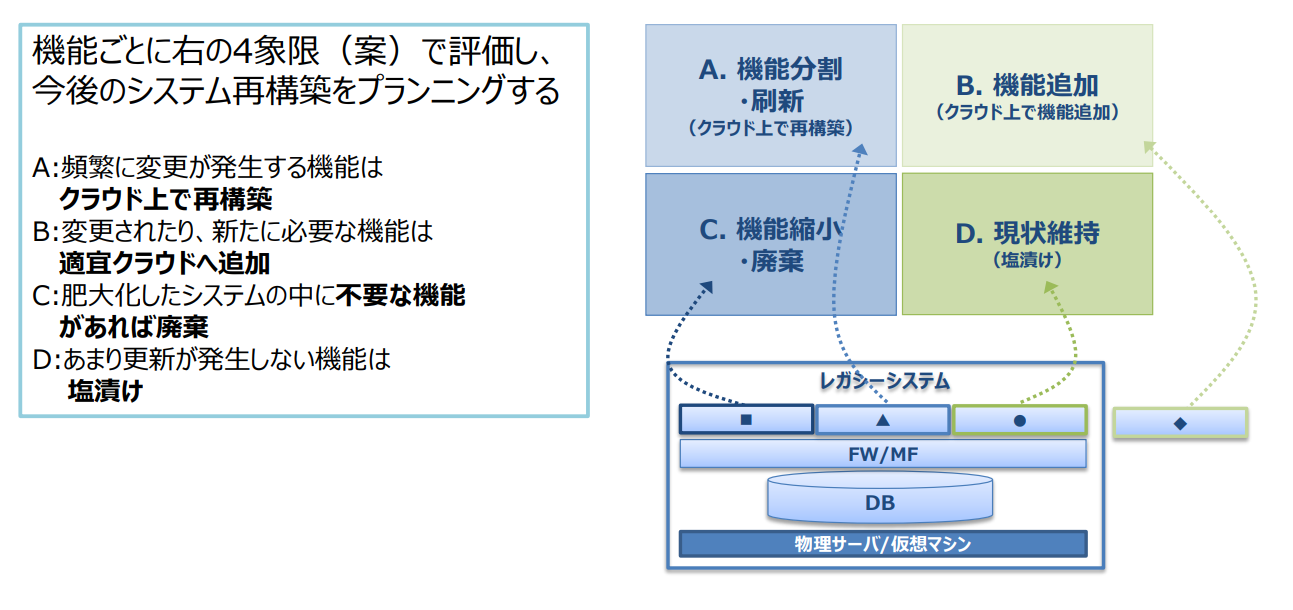

シンプルな4象限マトリックスは、意思決定のスピードを上げます。

今後のシステム再構築を計画するためのリスクマトリックス(4象限案)

出典:

経済産業省(METI)デジタルトランスフォーメーションレポート

〜 ITシステム「2025年の崖」の克服とDXの本格的な展開 (2018年9月7日)

- 影響度の軸:売上・レピュテーション・法的影響・業務継続性(停止範囲/時間)

- 発生可能性の軸:障害・インシデント発生頻度、構成要素EOL比率、担当者不在確率

- システム/アプリごとに重大インシデントのシナリオを定義

- 影響度・発生可能性を3〜5段階で評価

- 右上(高影響×高可能性)から優先施策を設定

この図は経営層への説明に有効で、稟議・監査対応の共通言語になります。

アプリケーションポートフォリオ管理(APM)とビジネス重要度

APMは、投資継続/維持/縮小/廃止に区分し、コア業務・周辺・情報系で棚卸します。ビジネスの必須度、技術健全性(EOL、脆弱性、テスト自動化率)、人材リスク(保守要員、ドキュメント)でスコアリングし、ロードマップに落とします。

IPAや経済産業省のDX関連フレームを参照し、社内基準を定義しましょう(IPA、経済産業省 DX関連)。

コスト・ダウンタイム・セキュリティインシデントの定量化

TCO要素は、運用・保守・ライセンス・データセンター費用、変更リードタイムの人件費、障害対応・監査対応の間接コストまで含めます。

- ダウンタイムコスト=時間当たり損失×停止時間+復旧費+対外対応費

- セキュリティインシデント費=外部調査・通知・改修・賠償・罰則・風評対応

数値で語ることが稟議の鍵です。テンプレート化して毎年更新できる仕組みを作りましょう。

レガシーリスクを定量整理するテンプレートが必要な方は、カオピーズの資料請求(無料テンプレートのご案内)からダウンロードをご検討ください。

まず何から着手すべきか:30〜90日でできる初動ステップ

短期で“燃える穴”を消しつつ、中期のモダナイゼーションに繋がる基盤を整えます。ここでは誰でもすぐに始められる3つの打ち手です。

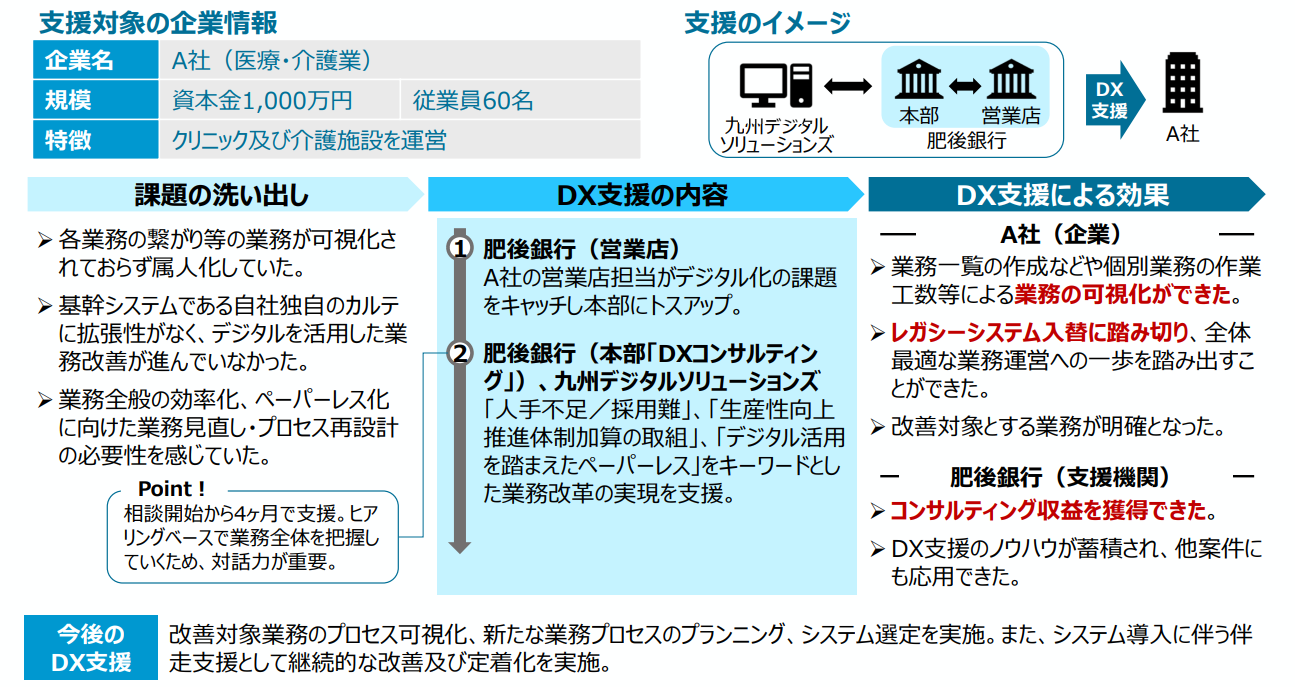

地域⾦融機関におけるDX⽀援の取組事例

出典:

令和6年度 我が国におけるデジタル社会の形成に向けた基盤整備のための調査事業(中堅・中小企業等のDXの更なる加速に向けた調査)

簡易チェックリストによる自己診断

まずは全社横断の簡易診断で共通認識を作ります。以下のYes/Noで10〜15分。5つ以上Yesなら優先対応を検討。

- 本番にEOL/EOS製品がある

- 重要システムのDRテストを1年以上実施していない

- 重要ジョブを特定個人しか変更できない

- 主要OS/DBの更新が5年以上止まっている

- 本番直接作業が常態化している

- 重要操作の監査ログを追跡できない

- バックアップの復元テストを1年以内に実施していない

- APIで外部連携できず手作業が残る

- 主要機器・回線にSPOFがある

- 変更のリードタイムが1ヶ月超が常態

- 主要モジュールのテスト自動化がない

- データ保存・廃棄ルールが未整備

- 代替要員の育成計画がない

- 重大障害のRTO/RPOが定義・検証されていない

関係者を巻き込んだ現状可視化ワークショップ

IT・業務・セキュリティ・内部統制が同席し、1〜2ヶ月で「見える化」を完了します。

- ステップ1:システム一覧(責任者、技術、EOL、保守契約、重要度)

- ステップ2:インタフェース一覧(データ流通、API/ファイル、頻度、SLA)

- ステップ3:人材・ベンダー依存度一覧(要員数、スキル、ドキュメント成熟度)

- ステップ4:主要KPI(障害件数、変更LT、パッチ適用率)を定義

社内説明資料(経営層/監査向け)の骨子

経営は“全体像・金額・打ち手”で判断します。

- 1枚目:現状のリスクマップ(影響×可能性)

- 2枚目:金額換算(TCO、停止コスト、監査罰則・賠償シナリオ)

- 3枚目:対策シナリオ比較(やらない/段階的移行/全面刷新)、期間・予算・KPI

キーワードは「2025年の崖」「J-SOX」「BCP/DR」「クラウド・バイ・デフォルト」。比較表は、「短期安全性」「中期拡張性」「投資回収」軸でまとめると通ります。

レガシーシステムリスクを低減するモダナイゼーションの選択肢

最後に、選べる道筋を俯瞰します。目的はリスク低減と事業拡張の両立であり、単一解ではありません。

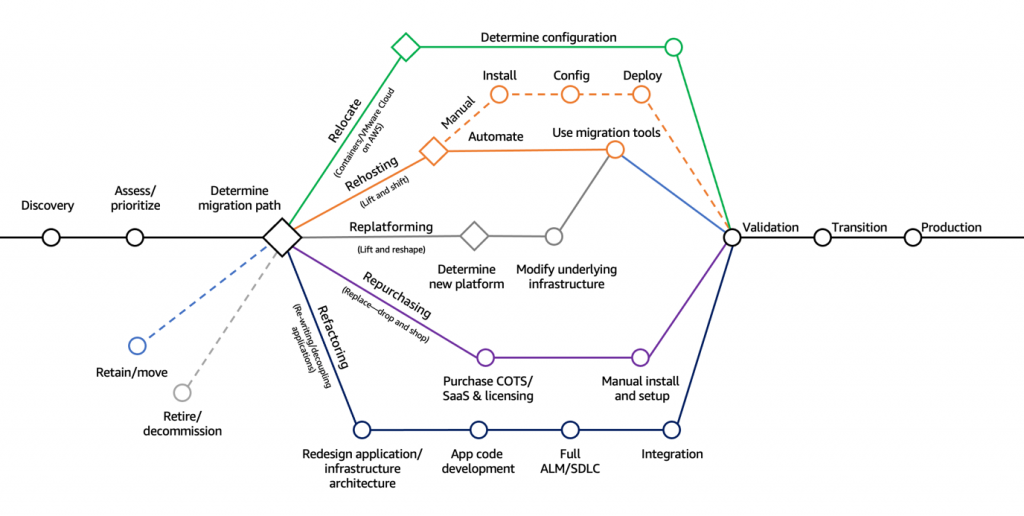

7Rをベースにした代表的なアプローチ

7Rをリスク低減の観点で整理します。

-

- Rehost(リホスト):

アプリケーション構成を変更せず、オンプレミスからIaaSへ移行。

短期間でインフラリスクを低減できる一方、アプリ起因の課題は残存。 - Replatform(リプラットフォーム):

アプリ構造は維持しつつ、DB・ミドルウェア更新や一部PaaS化により最適化。

運用負荷や脆弱性の低減が期待できる。 - Refactor(リファクタ):

アプリケーションやアーキテクチャを再設計・再構築。

クラウドネイティブ化により、拡張性・可用性・俊敏性を大幅に向上。 - Relocate(リロケート):

システム構成やOSを変更せず、稼働環境のみを別基盤へ移設。

データセンター移転やクラウドリージョン変更などが該当。 - Repurchase(リパーチェス):

既存システムをSaaSやパッケージ製品に置換。

導入スピードは速いが、Fit&Gapや業務適合性の検討が重要。 - Retire(リタイア):

利用頻度や業務価値の低い機能・システムを廃止。

コスト削減と全体の複雑性低下につながる。 - Retain(リテイン):

技術的・業務的理由から当面は現状維持。

維持の合理性(コスト・リスク)は定期的な見直しが前提。

- Rehost(リホスト):

短期スピードならRehost/Replatform、中期でDX阻害を下げるならRefactor/Relocate/Repurchaseを組み合わせます。

段階的な移行と並行稼働の考え方

Big Bang一択はハイリスク。段階移行、パイロット導入、機能単位の切替、カナリアリリース、デュアルランでの検証、ロールバックプランを必ず設けます。データはCDC(Change Data Capture)やデータハブを使い、旧新共存期間の一貫性を保ちます。監査・コンプラ要件(ログ、権限、検証証跡)を先に設計するのが現実的です。

日本企業の事例に見る「失敗パターン」と「成功パターン」

失敗パターン

- スコープ過大・要件凍結不能で遅延/コスト超過

- 業務側の巻き込み不足で運用に馴染まず定着失敗

- データ移行・テスト不足で本番障害多発

成功パターン

- 重要領域を絞り、現状可視化→PoC→段階拡大

- 標準機能優先(Fit to Standard)でカスタム抑制

- 自動テスト・IaC・観測性で品質を継続保証

自社規模・産業規制・人材状況に合わせ、7Rを組み合わせた“複線シナリオ”を設計しましょう。

日本企業に向けたレガシーシステムモダン化のポイントと政策動向

出典:経済産業省(METI)

「レガシーシステム脱却に向けた『レガシーシステムモダン化委員会 総括レポート』」

(2025年5月28日公表)

専門家に相談してみましょう。カオピーズは日本企業のシステム開発・移行の実績に基づき、段階的で失敗しにくい進め方をご提案します(DX推進支援、クラウドサービス)。

まとめ

レガシーシステム リスクは、放置すれば事業継続と競争力を同時に蝕みます。 本稿では、レガシーシステムのセキュリティ脆弱性、保守コスト、移行時の失敗回避までを体系的に整理しました。

重要なのは、リスクを「技術・人材・運用・法規」の観点で棚卸しし、 影響度×発生可能性によって優先度を定めたうえで、 レガシーシステム リスク評価 チェックリストとして定量化することです。 あわせて、30〜90日の初動対応と中長期の移行計画を描き、 レガシーシステム 事業継続(BCP)と整合させることが求められます。

まずはチェックリストによって現状を可視化し、 高影響・高確率の領域から着手するのが現実的です。 稟議や監査に備えた簡易リスクマップや移行ロードマップを作成し、 小さく始めて学習しながら段階的に拡張していくアプローチが有効でしょう。

判断に迷う点については、第三者レビューや専門家の知見を早期に取り入れることも重要です。 適切なパートナー選定は、移行の成功率とトータルコスト最適化に直結します。

よくある質問(FAQ)

- Q1. レガシーシステム リスクの代表例は何ですか?

- レガシーシステムのリスクは、セキュリティ脆弱性、事業継続(BCP)、コンプライアンスの問題が 複合的に絡み合い、経営リスクへと発展する点にあります。 EOL製品の残存やパッチ未適用、運用の属人化により、 障害や情報漏えいの発生確率と影響度が同時に高まるケースが少なくありません。

- Q2. レガシーシステム リスクはどのように評価し、優先順位付けすべきですか?

- 影響度と発生可能性の2軸で評価し、チェックリストを用いて可視化する方法が有効です。 たとえば、EOL構成比、パッチ滞留日数、MTTR、属人化度合いなどを指標として整理すると、 稟議や対策優先度の判断がしやすくなります。

- Q3. レガシーシステム リスクを90日以内に下げる即効策はありますか?

- 短期的には、脆弱性対応の優先実施、バックアップとDRの検証、監視体制の強化に集中することが重要です。 これにより、停止や侵害のリスクを抑えつつ、不要な保守コストの発生も防ぐことができます。

- Q4. レガシーシステム移行計画でリスクを最小化するには?

- 段階移行を前提とした計画が有効です。 StranglerパターンやAPI化、並行稼働を取り入れることで、 Big Bang方式に比べて業務影響を抑えながら安全に移行を進められます。

- Q5. レガシーシステム リスクの診断や対策はどこに相談できますか?

- 自社だけでの判断が難しい場合は、第三者の専門家に相談するのが有効です。 中立的なリスク診断と実行支援を受けることで、 リスク低減と移行成功率の両立が図れます。